En la siguiente relatoría se hace un reconocimiento de la importancia del método científico aplicado en un entorno de trabajo de un ingeniero de sistemas, buscando hacer entender la importancia de trabajar organizadamente y con procedimientos establecidos como lo es cuando de trabaja basándose en la estructura del método científico llevando así al desarrollo rápido y eficiente de un proyecto.

¿Qué es el método científico? Tras buscar en internet se pueden encontrar definiciones como la siguiente “El método científico es un proceso destinado a explicar fenómenos, establecer relaciones entre los hechos y enunciar leyes que expliquen los fenómenos físicos del mundo y permitan obtener, con estos conocimientos, aplicaciones útiles al hombre.” Pero siempre queda la duda de ¿que es lo que podemos entender y aplicar de tan mencionado método en el área de sistemas? Para dar respuesta a esta pregunta debemos primero conocer sus fases más que su definición, cuando nos referimos a fases estamos haciendo referencia a una serie de procedimientos que componen este mencionado método y que lo hace una estructura firme y digna de aplicar en cualquier área, en este caso en ingeniería de sistemas.

Entonces decimos que las fases del método científico son:

- Observación: Observar es aplicar atentamente los sentidos a un objeto o a un fenómeno, para estudiarlos tal como se presentan en realidad, puede ser ocasional o causalmente.

- Inducción: La acción y efecto de extraer, a partir de determinadas observaciones o experiencias particulares, el principio particular de cada una de ellas.

- Hipótesis: Planteamiento mediante la observación siguiendo las normas establecidas por el método científico.

- Probar la hipótesis por experimentación.

- Demostración o refutación (antítesis) de la hipótesis.

- Tesis o teoría científica (conclusiones).

Ahora conociendo cada una de las fases que componen el método científico podemos indagar mas afondo y comenzar a entender como debemos aplicarlo en nuestro entorno de trabajo, pero esto no debe ser una labor difícil, ya que si se analiza el día a día de un ingeniero de sistemas se puede encontrar que este siempre esta lleno de problemas con incógnitas varias, para las cuales el ingeniero de sistemas no tiene una respuesta inmediata y clara y por lo cual necesita realizar una serie de procedimientos e investigaciones para al final clarificar y solucionar dichos problemas o incógnitas.

De acuerdo con lo anterior debemos saber que si el ingeniero de sistemas tiene problemas diarios para los cuales no tiene respuesta, este debería apoyarse en un método estructurado para la solución de estos problemas, ya que de esa manera ejecutara procedimiento secuenciales u ordenados que lo llevaran a no divagar mas de lo necesario en su intento por solucionar su problema o en palabras mas coloquiales lo llevara a no “cacharrear” en un intento desesperado por solucionar los problemas que se le presentan en su día a día.

Entonces tras la necesidad del ingeniero de un método estructurado para la solución de sus problemas, se le ofrece a este la opción de usar el método científico como alternativa, ya que si sigue cada una de las fases que en este se menciona, realizara procedimientos ordenados y concretos que le ayudaran al aprovechamiento de los recursos y por ende al desarrollo eficaz de sus tareas.

En este punto el lector debe estar planteando “pero como lo aplico” la respuesta es sencilla y será dada explicando cada fase aplicada al entorno de un ingeniero de sistemas, que de cualquier forma no es diferente al de cualquier otro ingeniero:

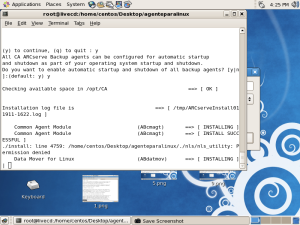

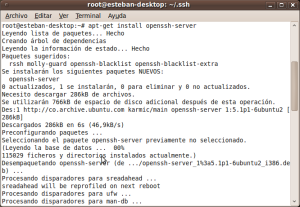

Fase 1 – Observación: en esta fase el Ingeniero deberá realizar un detenido análisis del problema que se le presenta, los componentes involucrados y tener claro todas las partes que deberán estar involucradas en la búsqueda de la solución. Tras una buena observación del problema no habrá posibilidad a que se divague o pierda tiempo buscando soluciones que no tienen nada que ver.

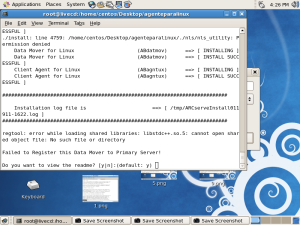

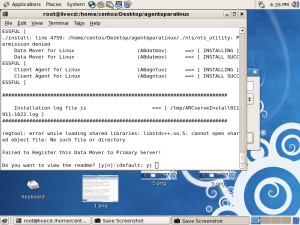

Fase 2 – Inducción: en esta fase se hará un reconocimiento del problema, basándose en las evidencias recolectadas, tales como logs, eventos y otras evidencias que se puedan encontrar en el proceso de observación.

Fase 3 – Hipótesis: formulación de hipótesis, en este punto se realizara la formulación de hipótesis que con seguridad serán mucho mas cercanas a las que se podrían dar sin haber realizado las anteriores dos fases, serán la formulación de posibles soluciones mucho mas lógicas y creativas ya que están basadas en una investigación profunda del problema.

Fase 4 – Probar la hipótesis: se deben poner a prueba las hipótesis concebidas en la fase anterior.

Fase 5 – Demostración: tras encontrar la hipótesis correcta o adecuada para dar solución al problema, se debe generar un informe de control de los procedimientos ejecutados, dejando así una base de conocimientos para este problema y plasmando la ejecución llevada para el mismo.

Fase 6 – Conclusiones: tras ofrecer una solución y generar un debido informe de los procesos realizados, es importante generar una serie de conclusiones del mismo, dejando así un documento mucho mas claro y estructurado.

Para finalizar y tras conocer un poco mas a fondo del método científico, sus fases y sus usos aplicados al ingeniero de sistema, podemos ver como el método científico no solo es importante por que lo ayudara a resolver sus problemas de forma ordenada, sino que también podemos identificar que al aplicarlo realizara un procedimiento completo generando informes y conclusiones.